Cyber-Sicherheitsdienste

Wir führen Audits, Bewertungen, Implementierungen, Zertifizierungen, Schulungen, Überwachungen, Untersuchungen und Wiederherstellungen der Informationssicherheit für Organisationen, Netzwerke, Anwendungen und Websites durch. Beginnen Sie mit unserer kostenlosen Bewertung Ihrer organisatorischen und technischen Sicherheit.

Sicherheitsbewertung und -prüfung

Verwaltete Sicherheit und Compliance

IT-Sicherheit und Entwicklung

Wie wir arbeiten und was Sie erhalten

Der Projektablauf eines typischen einmaligen Projekts zur Bewertung, Implementierung, Untersuchung, Wiederherstellung oder Schulung der Sicherheit:

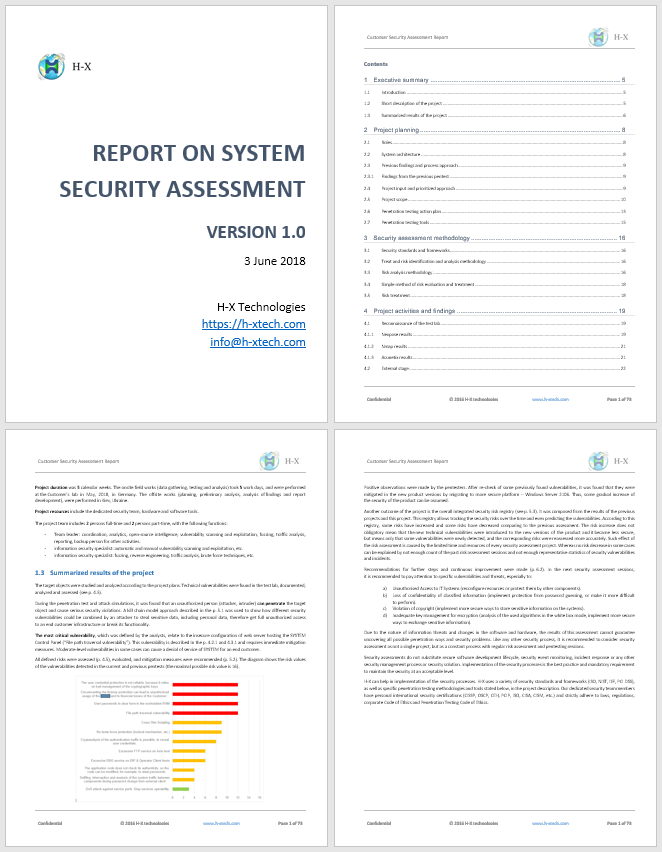

Der Projektbericht enthält alle Ergebnisse des Projekts. Die Struktur eines einfachen Berichts ist unten angegeben. Abhängig von den Anforderungen, Bedingungen, Einschränkungen und Parametern des Pentests kann der Bericht zusätzliche Abschnitte enthalten.

- Zusammenfassung.

- Planung und Methodik.

- Ergebnisse der Sicherheitsbewertung:

- Festgestellte Abweichungen zu Standards und Best-Praktiken.

- Festgestellte Schwachstellen und Methoden ihrer Ausnutzung.

- Details und Nachweise (Protokolle, Dumps, Screenshots usw.).

- Risikobewertung.

- Empfohlene Sicherheitsmaßnahmen, gruppiert und priorisiert.

Das Projekt ist abgeschlossen, und jetzt ist es an der Zeit, ein weiteres Projekt zu planen oder unsere Continuous Services zu abonnieren. Diese sind offensichtlich praktischer und liefern wertvollere Ergebnisse, die zu einem wirklich hohen Sicherheitsniveau führen.

Service Setup

Wählen Sie aus den folgenden beliebten Anfragen aus, was Sie benötigen:

Gehen Sie nach oben zur Serviceauswahl.

Wer wir sind, was wir tun und welche Partnerschaft bieten wir an.